風險管理執行情形

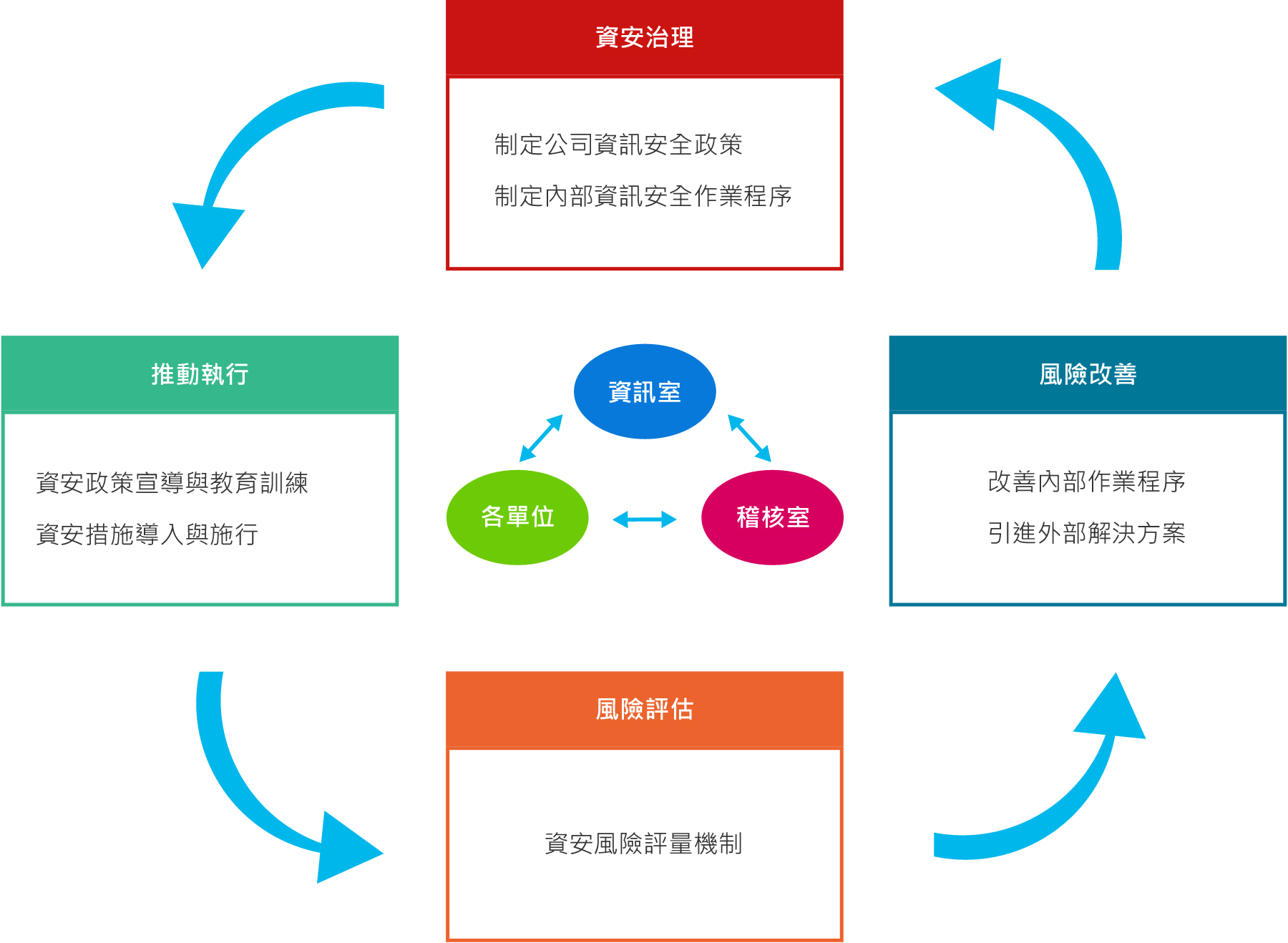

資訊安全風險管理架構

資訊安全之權責單位為資訊室,負責規劃、執行及推動資訊安全管理事項。本公司訂有「資通安全手冊」,規範資訊安全之執行,並定期透過教育訓練,使員工熟悉公司的資訊安全政策、標準和流程,提高其安全意識,減少資訊安全事件的風險,促進員工的行為符合資訊安全政策和要求。另會計師定期派員查核本公司資訊系統。

資訊室最高主管為資訊安全專責主管,需不定期向董事長彙報資訊安全執行狀況,並每年定期向董事會報告資訊安全執行成果。另設有資訊專責人員,負責資訊安全之規劃與執行。本公司每年定期向董事會報告資通安全管理及執行成果。

組織運作模式-採 PDCA(Plan-Do-Check-Act)循環式管理,確保可靠度目標之達成且持續改善。

資訊安全政策

本公司已取得ISO 27001資訊安全管理系統(Information security management system)認證,依照此標準實施PDCA(Plan-Do-Check-Act)循環式管理,確保可靠度目標之達成且持續改善。每年至少一次內部自我稽查及一次外部公正第三單位稽查,確保公司落實ISO 27001管理機制。加入台灣電腦網路危機處理暨協調中心(TWCERT/CC) 以強化資安情資取得與提升資安事件應變通報。

為落實各項資訊資產能有效運作執行,確保資訊傳輸交易安全,避免有未經授權之存取、修改、使用及揭露,降低資訊安全事件造成之損害,並保障公司電腦處理資料之機密性、完整性及可用性,以符合資通安全管理法及其子法之規範定義員工責任及應遵守的安全規則、權限管理、資安事件通報程序、資訊交換程序。本公司資訊安全管理機制,包含以下:

一、制度規範:遵循政府相關法規之規定,訂定公司資訊安全管理制度,規範本公司所有人員資訊安全行為。

二、科技運用:建置資訊安全管理設備,落實資安管理措施。

三、人員訓練:定期實施新進人員資訊安全教育訓練實務課程,並不定期實施社交工程演練,資訊安全機會宣導,

藉以提昇公司同仁資安意識。

四、控制風險:採用適當的資訊安全風險管理架構與管理制度,確保資訊資產之機密性、完整性及可用性。

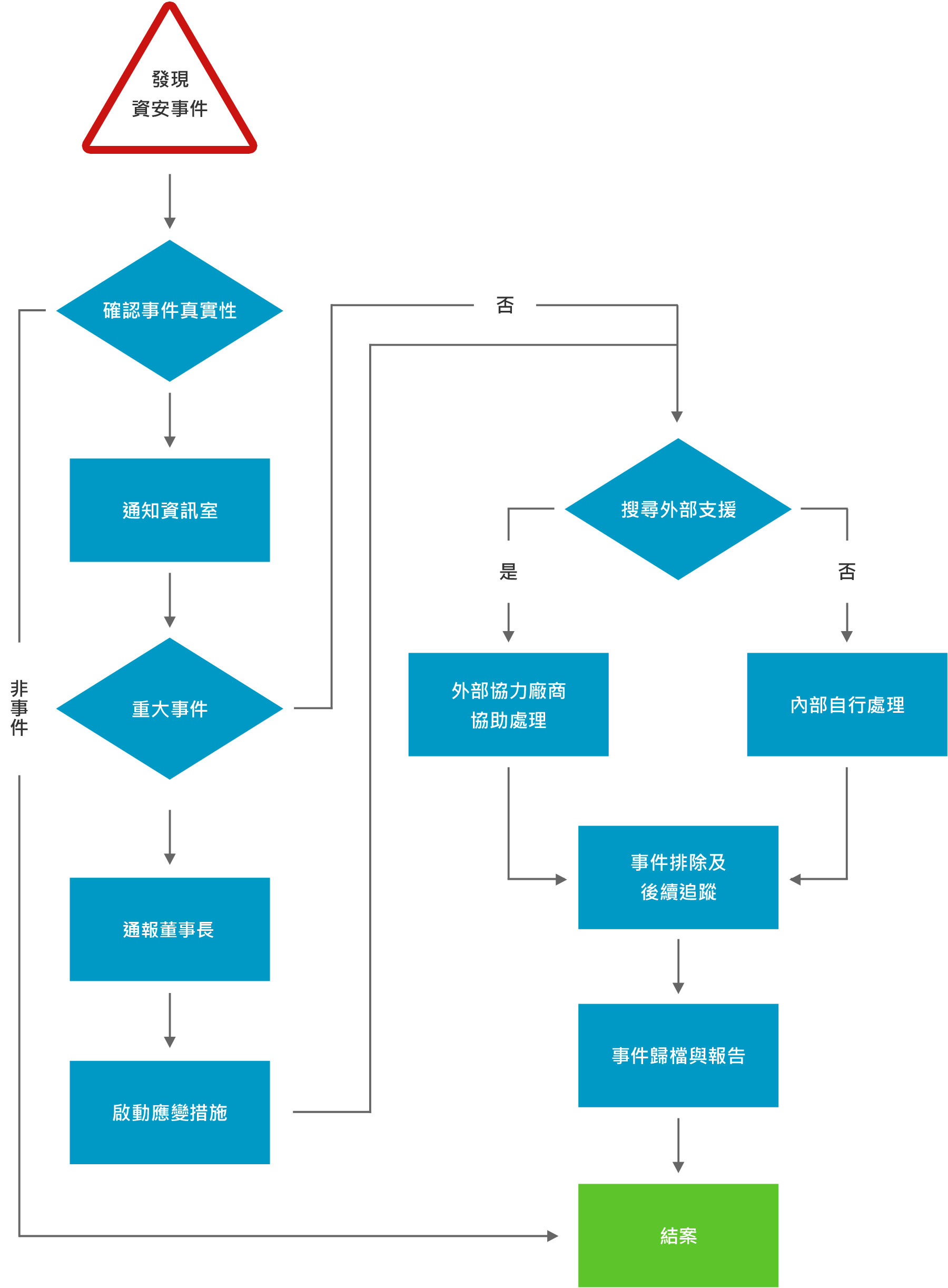

五、事件通報:建立資通安全事件通報應變機制,以確保資安事件妥善回應、控制及處理。

六、管理審查:定期執行資通安全稽核作業,以確保資訊安全管理制度的可行性及有效性,以維持營運和提供適當

服務的能力。

具體管理方案

| 類別 | 相關措施 |

|---|---|

| 網路安全 |

●建置次世代網路防火牆,落實防火牆安全管控機制。 ●網路安全區隔,防止病毒於內網擴散。 ●部屬SOC即時監控服務。 |

| 資料安全 |

●內/外部存取管控措施。 ●機敏性資料存取管制。 ●外接儲存裝置管制。 |

| 裝置安全 |

●建置次世代端點防護,隨時監測惡意程式及行為。 ●建置次世代郵件分析閘道。 ●人員遠端存取行為限制。 ●特權帳號兩階段認證。 |

| 教育訓練 |

●舉辦教育訓練與宣導。 ●不定期社交工程演練。 |

| 營運維持 |

●系統/網路可用狀態監控及通報機制。 ●服務中斷之應變措施。 ●資料備份備援措施、本/異地備援機制。 ●定期災害還原演練。 |

資安事件通報程序

執行情形

| 年度 | 標題 | 檔案 |

|---|---|---|

| 2023 | 資訊安全管理報告 | |

| 2022 | 資訊安全管理報告 |

資訊安全證書

資訊安全證書